Detección proactiva de amenazas informáticas para proteger tu operación

Jul 29, 2019 10:21:57 AM Una vez que se cuenta con un programa de seguridad industrial sólido, se ha depurado todos los sistemas utilizando las medidas pertinentes de ciberhigiene y se ha implementado sistemas de detección de intrusos para prevenir futuros incidentes, ha llegado el momento de pasar al siguiente nivel: la detección de amenazas cibernéticas.

Una vez que se cuenta con un programa de seguridad industrial sólido, se ha depurado todos los sistemas utilizando las medidas pertinentes de ciberhigiene y se ha implementado sistemas de detección de intrusos para prevenir futuros incidentes, ha llegado el momento de pasar al siguiente nivel: la detección de amenazas cibernéticas.

Las amenazas avanzadas persistentes (APT) son una fuente potencial de grandes peligros, ya que estos agentes se encuentran en una busca continua de grietas en la protección para obtener datos útiles que les ayuden a obstaculizar las operaciones de sus víctimas.

A continuación te hablaremos sobre cómo ir más allá de la detección de intrusos para pasar a una detección proactiva que proteja tu operación.

Contenidos de este artículo:

Prepararse para detectar toda clase de amenazas

Infiltraciones que causan problemas de forma inesperada

¿Por qué los sistemas automatizados no identifican todo el malware?

Comenzando a implementar una detección proactiva

Prepararse para detectar toda clase de amenazas

La detección de amenazas consiste en la búsqueda de agentes externos o intrusos peligrosos en la red que los sistemas de seguridad automatizados no hayan podido detectar.

Este análisis puede ejecutarse con distintos grados de automatización, o bien, de forma totalmente manual. Esto permite optimizar la información y eficiencia de las operaciones en el mundo de las IT como en los entornos de OT, la industria alimenticia y más.

La detección de amenazas es proactiva y utiliza la inteligencia artificial para localizar posible actividad maliciosa e intrusos que puedan haberse ocultado en las redes durante meses o años.

Infiltraciones que causan problemas de forma inesperada

Incidentes como problemas con las impresoras, HMI bloqueados, etc; pueden originarse por un factor tan cotidiano como un empleado cargando su teléfono sin protección en un puerto USB de la red.

Este tipo de acciones inicialmente pasan inadvertidas pero con el tiempo provocan que un horno funcione de forma ineficiente, se descalibren los parámetros establecidos, etc; aún sin la presencia de problemas mecánicos.

No obstante, si se analiza los registros de red minuciosamente podremos detectar que cuando el horno funciona mal o se envían datos a una dirección IP ajena a la red. Ya que en ocasiones esta clase de correlaciones no puede ser detectada sin ayuda de un criterio humano durante las revisiones, lo que lo convierte en un elemento vital en la detección proactiva de amenazas.

¿Por qué los sistemas automatizados no identifican todo el malware?

La mayoría de los problemas que delatan estas amenazas suelen pasar por datos normales que sin el contexto ni correlación que proporciona el criterio humano, logran engañar a los sistemas de detección. Por lo que un malware que se comunica con una dirección IP desconocida puede confundirse con el tráfico de internet habitual.

Una rutina de detección de amenazas puede revelar que:

- En un proceso que no debería salir a internet, se está detectando una conexión externa.

- Un sistema que, cuando genera la comunicación, no se está utilizando, lo que indicaría que el origen de esta comunicación se encuentra infectado.

Esta clase de estas Amenazas Avanzadas Persistentes probablemente ya se encontraba en la red cuando se implementó el sistema de ciberseguridad y como la mayoría de los programas de prevención y detección de intrusiones dependen de que el estado inicial de la red durante su implementación sea correcto, cuando esta ya alojaba previamente un tráfico malicioso o actividad de malware, estos se interpretan como parte de los patrones habituales.

Desafortunadamente la mayoría de las brechas de seguridad de este tipo sólo son detectables años después, cuando los daños ya son considerables.

Comenzando a implementar una detección proactiva

Si ya cuentas con las mejores prácticas de ciberhigiene y deseas llevar tus procesos de seguridad al próximo nivel, probablemente ya cuentas con lo necesario para implementar una detección de amenazas.

Esta técnica puede tratarse de un trabajo puntual o formar parte de un programa de seguridad integral. Una de las grandes ventajas es que los HMI y servidores ya están generando registros de actividad que pueden ser recopilados y analizados de forma offline para no sobrecargar la red o parar los procesos de producción.

Deja de depender de la protección de los antivirus para proteger tus redes y comienza a detectar las posibles infiltraciones antes de que afecten a tu organización.

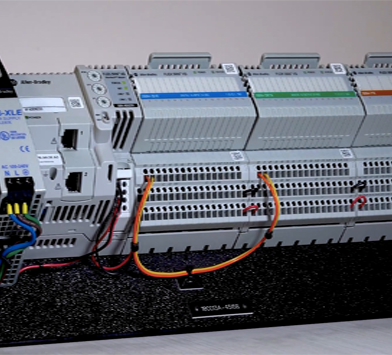

En Risoul somos expertos en seguridad informática, y contamos con el respaldo de marcas expertas en la industria como Rockwell Automation. Acércate a nuestros asesores para conocer la solución más adecuada para tu planta industrial.

Ayúdanos a saber si esta información fue de valor:

Quiero saber másTopics: Rockwell Automation, Ciberseguridad, Redes Industriales, Servicios de consultorias para redes OT, Soluciones de seguridad industrial, Firewall industrial security appliance, Servicios administrados para redes enterprise, Seguridad de la red enterprise

Conoce el catálogo de productos Circutor que te mostrará algunas de las soluciones para cumplimiento de Código de Red

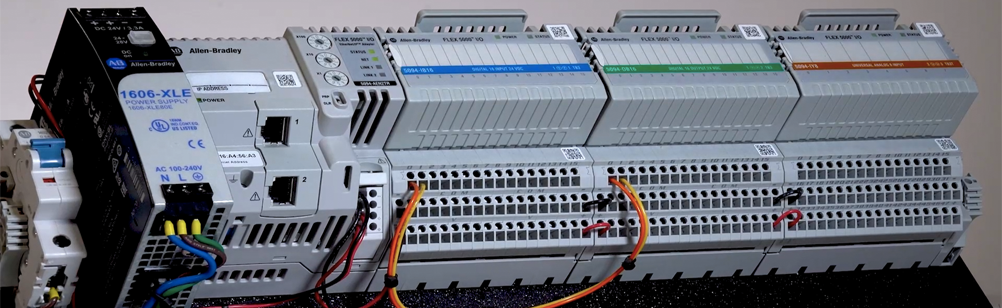

Arquitectura Integrada Información y control en tiempo real para ofrecer equipos, maquinas y fabricación inteligentes.

¡El futuro es ahora! Denso Robotics Conozca el portafolio de productos y las soluciones que afrece Denso Robotics en brazos articulados de 4, 5 y 6 ejes, para los diferentes tipos de industria.

Esta importante práctica de seguridad involucra la desactivación de circuitos eléctricos, cerrar válvulas, neutralizar temperaturas extremas y asegurar piezas móviles para que la energía peligrosa no pueda volver a ingresar mientras se da servicio al equipo.

Te invitamos a nuestro micrositio de distribucion y potencia donde encontraras gran variedad de informacion del mundo electrico industrial

Te invitamos a nuestro micrositio de Automatizacion Industrial donde encontraras gran variedad de informacion del mundo de la Automatizacion Industrial

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Redes Industriales donde encontraras gran variedad de información

Te invitamos a nuestro micrositio de Software y Visualización donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Cables y Canalizaciones donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Ciberseguridad donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Control de procesos donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Seguridad Industrial donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Sensores y Visión donde encontrarás gran variedad de información

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Suscríbete al boletín

Recibe información de nuestras marcas, promociones, eventos ¡y más!

Nunca compartiremos tu correo electrónico con alguien más y podrás desuscribirte cuando lo desees.

Código de Red

Código de Red BÚSQUEDA Y EXISTENCIA

BÚSQUEDA Y EXISTENCIA

.png)