Supervisión y detección de anomalías: Una solución de seguridad de IT-OT completamente integrada

Nov 12, 2021 4:15:00 PM Independientemente de si necesitas una imagen precisa de tu inventario de recursos industriales para comenzar a segmentar tu red o implementar una supervisión en directo de los flujos de aplicaciones de ICS (los sistemas de control industrial). Para detectar intrusiones y comportamientos anómalos es necesario definir el camino a seguir y extender tus políticas de ciberseguridad al dominio de la tecnología operativa.

Independientemente de si necesitas una imagen precisa de tu inventario de recursos industriales para comenzar a segmentar tu red o implementar una supervisión en directo de los flujos de aplicaciones de ICS (los sistemas de control industrial). Para detectar intrusiones y comportamientos anómalos es necesario definir el camino a seguir y extender tus políticas de ciberseguridad al dominio de la tecnología operativa.

Es necesario contar con un diseño específico para que las organizaciones industriales obtengan una visibilidad completa de tus redes industriales, de modo que puedan:

- Garantizar la integridad de los procesos

- Conseguir infraestructuras seguras

- Impulsar el cumplimiento de normativas

- Hacer cumplir las normas de seguridad para controlar los riesgos

Con una, la resiliencia, la arquitectura de supervisión perimetral única y una integración estrecha puede implementarse fácilmente una solución a escala que garantice la continuidad de tu operación industrial.

Contenidos de este artículo:

Un desafío

La realidad

Protégete de amenazas en la red

Un desafío

En los últimos años, el mercado ha llegado a aceptar que el descubrimiento pasivo de activos industriales a través de la inspección de paquetes (DPI) del tráfico del protocolo del sistema de control industrial (ICS) no es suficiente para obtener una visibilidad completa del sistema de control.

Las lagunas deben llenarse a través de Active Discovery (CDP Protocol). Como resultado, hoy casi todas las detecciones de ICS aumentan su solución de detección pasiva con algún tipo de capacidad de detección activa incorporada.

A medida que las soluciones de detección de ICS están experimentando una mayor adopción en las redes industriales, un aspecto ha demostrado ser desafiante para las ofertas actuales en el mercado: obtener una visibilidad del 100% de los activos mediante el uso de Active Discovery con mecanismos no disruptivos.

La realidad

El argumento de la mayoría de los proveedores es que sus soluciones sólo utilizan comandos de protocolo válidos compatibles con los activos industriales. Estos comandos son similares a los que utilizan los productos del proveedor de ICS para la gestión de activos y son, por tanto, no disruptivos.

En realidad, la razón por la que los dispositivos ICS antiguos son susceptibles a bloqueos durante el escaneo activo es porque tienen una potencia de procesamiento limitada para las funciones de red y se sienten abrumados cuando se realizan repetidos intentos de conexión para la comunicación.

Por lo que la razón de los bloqueos no tiene tanto que ver con que los comandos válidos o no válidos sean utilizados, sino más bien con un factor de cuántos intentos de conexión se están realizando con la solución de descubrimiento activo.

Protégete de amenazas en la red

Desde el punto de vista de la higiene de la red, no es raro ver redes industriales mal diseñadas con todos dispositivos que se direccionan desde una subred IP plana / 16.

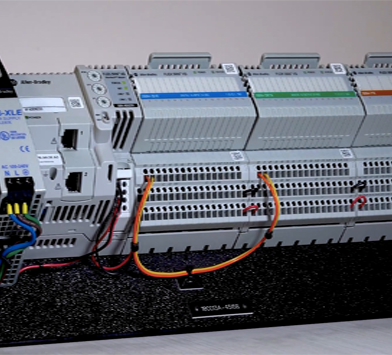

La mayoría de las soluciones de detección de ICS disponibles en el mercado hoy en día son basadas en una arquitectura centralizada donde la duplicación de tráfico (SPANing) se utiliza para alimentar un dispositivo (o un software VM) ubicado en el Nivel 3 del modelo Purdue que realiza el Descubrimiento Pasivo.

La mayor integración entre la TI, la nube y las redes de control industrial (ICS) está exponiendo sus operaciones industriales a las ciber amenazas. Cisco Cyber Vision se ha desarrollado específicamente para que los equipos de TI y TO trabajen juntos para garantizar la continuidad, la resistencia y la seguridad de la producción. Ahora es posible implementar tecnologías del Internet of Things (IoT) industrial y obtener las ventajas de los esfuerzos de digitalización del sector.

Si deseas obtener más información, visita https://www.risoul.com.mx/soluciones/ciberseguridad o ponte en contacto con alguno de nuestros especialistas en ciberseguridad y redes IoT en este enlace.

Otros contenidos:

Infografía: El camino hacia la seguridad de IoT industrial CYBERVISION (pendiente)Ayúdanos a saber si esta información fue de valor:

Quiero saber másTopics: Cisco, Ciberseguridad, Soluciones de seguridad industrial

Conoce el catálogo de productos Circutor que te mostrará algunas de las soluciones para cumplimiento de Código de Red

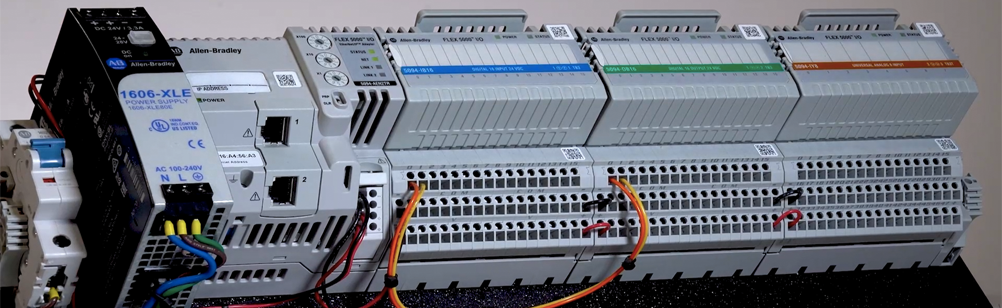

Arquitectura Integrada Información y control en tiempo real para ofrecer equipos, maquinas y fabricación inteligentes.

¡El futuro es ahora! Denso Robotics Conozca el portafolio de productos y las soluciones que afrece Denso Robotics en brazos articulados de 4, 5 y 6 ejes, para los diferentes tipos de industria.

Esta importante práctica de seguridad involucra la desactivación de circuitos eléctricos, cerrar válvulas, neutralizar temperaturas extremas y asegurar piezas móviles para que la energía peligrosa no pueda volver a ingresar mientras se da servicio al equipo.

Te invitamos a nuestro micrositio de distribucion y potencia donde encontraras gran variedad de informacion del mundo electrico industrial

Te invitamos a nuestro micrositio de Automatizacion Industrial donde encontraras gran variedad de informacion del mundo de la Automatizacion Industrial

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

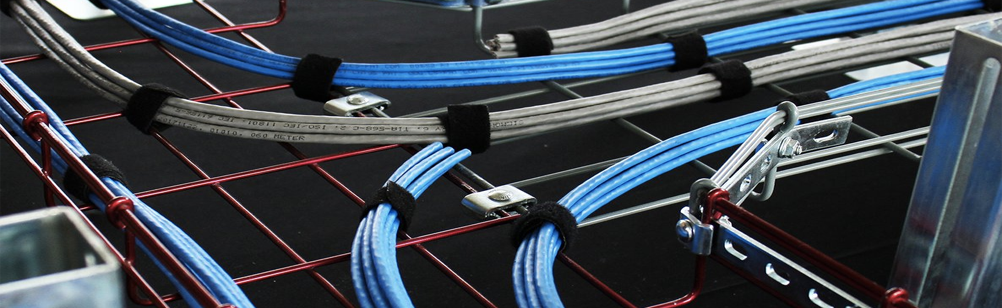

Te invitamos a nuestro micrositio de Redes Industriales donde encontraras gran variedad de información

Te invitamos a nuestro micrositio de Software y Visualización donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Cables y Canalizaciones donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Ciberseguridad donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Control de procesos donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Seguridad Industrial donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Sensores y Visión donde encontrarás gran variedad de información

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Suscríbete al boletín

Recibe información de nuestras marcas, promociones, eventos ¡y más!

Nunca compartiremos tu correo electrónico con alguien más y podrás desuscribirte cuando lo desees.

Código de Red

Código de Red BÚSQUEDA Y EXISTENCIA

BÚSQUEDA Y EXISTENCIA

.png)