Conoce tu red e identifica sus puntos vulnerables

May 8, 2020 3:58:00 PM En una red de control siempre habrá peligros subyacentes, ya que los equipos instalados normalmente no han sido fabricados para brindar una adecuada seguridad cibernética.

En una red de control siempre habrá peligros subyacentes, ya que los equipos instalados normalmente no han sido fabricados para brindar una adecuada seguridad cibernética.

Algunas empresas incluso cuentan con equipos de control de hace 20 años, cuando ni siquiera se consideraba la posibilidad de un ciberataque.

Ahora que las redes han comenzado a interactuar más con los dispositivos de manufactura al momento de interconectarlos, los potenciales atacantes cuentan con una mayor superficie de ataque, por lo que pueden comenzar a buscar vulnerabilidades en estos equipos de control que habían estado desconectados de las redes hasta ahora.

Contenidos de este artículo:

Tipos de peligros en una red

¿Cómo los identificamos?

¿Qué hacer una vez que los identificamos?

Productos y servicios para monitorear tus equipos

Tipos de peligros en una red

Todas las empresas de manufactura que cuenten con procesos conectados se encuentran expuestas a los siguientes peligros:

- Robo de información confidencial y propiedad intelectual en laboratorios de investigación, etc.

- Ataques a la red corporativa que afecten los sistemas de manufactura.

- Ataques en la red de manufactura que se filtren a la corporativa.

- Ataques internos por parte de un trabajador que traiga un virus del exterior.

- Conexiones remotas inseguras sin filtros y control de los dispositivos que se conectan.

- Uso de contraseñas y usuarios compartidos.

- Contraseñas poco seguras.

¿Cómo los identificamos?

1.- Análisis de riesgos

Con ayuda de un profesional que revise el estado actual de la red de manufactura para detectar las vulnerabilidades existentes:

- Se corre un scanner para detectar vulnerabilidades en dispositivos de automatización y equipos de cómputo.

- Se revisa el firmware de los equipos de automatización.

- Revisión del sistema operativo de los equipos de cómputo y cómo han sido administrados.

2.- Buscar comportamientos anómalos en los sistemas como:

- PCs que operan de forma inusual con baja memoria y uso ineficiente del CPU.

- Esto se complica ya que se suele usar sistemas operativos obsoletos sin registro de los cambios e historial.

- Malware muy evidente, como ransomware que pide reiniciar el equipo y solicita dinero para permitir operarlo nuevamente.

¿Qué hacer una vez que los identificamos?

Hacer un plan de remediación para mitigar esas vulnerabilidades basándose en el análisis de riesgos, donde se determinen los mecanismos a implementar en cada caso particular para eliminar el problema.

Las medidas y controles a seguir variarán según la empresa, ya sea una planta con uso de compuestos nucleares, una empresa alimenticia, una empresa que produce químicos, etc.

Además aconsejamos utilizar un “Factor múltiple de autenticación” para loguearse que solicite un token de celular, envío a correo, etc, (similar a los utilizados por los bancos).

Todos estos controles implican importantes inversiones, por lo que es vital realizar un plan a medida para que el retorno de la inversión tenga sentido.

Productos y servicios para monitorear tus equipos

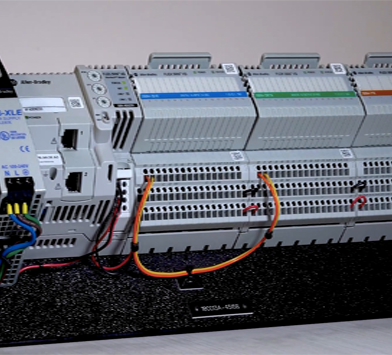

Aconsejamos hacer un diseño de ciberseguridad para la redes con una arquitectura que permita dar un mayor grado de seguridad a los dispositivos que se conectan con ayuda de:

- Firewalls industriales

- Listas de control de acceso

- Sistemas de detección y prevención de intrusiones

- Sistemas de monitoreo de amenazas en tiempo real

Nuestros servicios para monitorear tu planta son:

- Análisis de riesgos de ciberseguridad: Permite buscar vulnerabilidades en todos los dispositivos de la red de la planta o manufactura para hacer un plan de remediación.

- Detección de amenazas en tiempo real: Brindamos el software y hardware necesarios para que la planta pueda implementar una solución basada en el sistema analizando el tráfico en la red y detectando amenazas de forma continua por medio de un scan pasivo.

- Acceso remoto seguro: Permite conectarse a la red de manufactura desde una red externa, guardando un registro de las actividades que se realizan de forma remota y quien las está realizando.

- Creación de un programa de ciberseguridad para redes de manufactura: Políticas, procedimientos y controles que se deberían implementar en la red de manufactura para asegurar la producción y el sistema.

- Implementación de una zona desmilitarizada: Este punto de convergencia entre una red corporativa y una de manufactura, garantizando un mayor grado de seguridad en el intercambio de información entre esas redes.

Esperamos que este artículo te sea de utilidad para conocer más sobre el actual panorama de la ciberseguridad a nivel mundial. En Risoul contamos con todo tipo de soluciones de seguridad informáticas para tu empresa y planta de producción, acércate a nosotros.

Ayúdanos a saber si esta información fue de valor:

Quiero saber másTopics: Rockwell Automation

Conoce el catálogo de productos Circutor que te mostrará algunas de las soluciones para cumplimiento de Código de Red

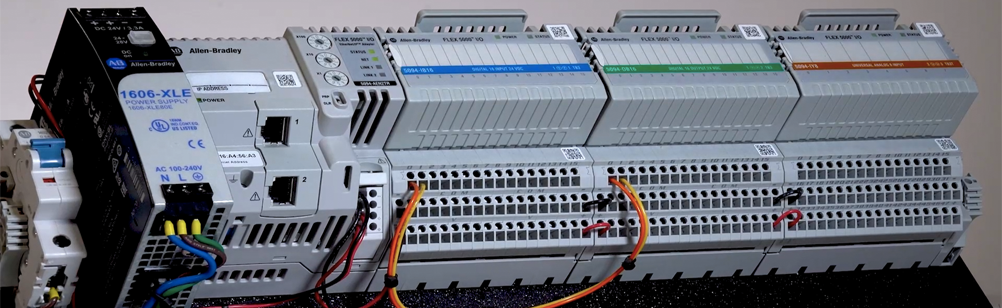

Arquitectura Integrada Información y control en tiempo real para ofrecer equipos, maquinas y fabricación inteligentes.

¡El futuro es ahora! Denso Robotics Conozca el portafolio de productos y las soluciones que afrece Denso Robotics en brazos articulados de 4, 5 y 6 ejes, para los diferentes tipos de industria.

Esta importante práctica de seguridad involucra la desactivación de circuitos eléctricos, cerrar válvulas, neutralizar temperaturas extremas y asegurar piezas móviles para que la energía peligrosa no pueda volver a ingresar mientras se da servicio al equipo.

Te invitamos a nuestro micrositio de distribucion y potencia donde encontraras gran variedad de informacion del mundo electrico industrial

Te invitamos a nuestro micrositio de Automatizacion Industrial donde encontraras gran variedad de informacion del mundo de la Automatizacion Industrial

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Redes Industriales donde encontraras gran variedad de información

Te invitamos a nuestro micrositio de Software y Visualización donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Cables y Canalizaciones donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Ciberseguridad donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Control de procesos donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Seguridad Industrial donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Sensores y Visión donde encontrarás gran variedad de información

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Suscríbete al boletín

Recibe información de nuestras marcas, promociones, eventos ¡y más!

Nunca compartiremos tu correo electrónico con alguien más y podrás desuscribirte cuando lo desees.

Código de Red

Código de Red BÚSQUEDA Y EXISTENCIA

BÚSQUEDA Y EXISTENCIA

.png)