¿Cómo asegurar los activos de tu red industrial?

Jul 2, 2021 5:12:00 PM El mayor problema al que se enfrentan muchos entornos de tecnología operativa (OT), que albergan activos IIoT, no es solo este crecimiento de la red, sino también lidiar con sistemas de control industrial más antiguos que a veces han estado en funcionamiento hasta por 30 años.

El mayor problema al que se enfrentan muchos entornos de tecnología operativa (OT), que albergan activos IIoT, no es solo este crecimiento de la red, sino también lidiar con sistemas de control industrial más antiguos que a veces han estado en funcionamiento hasta por 30 años.

Muchos de estos activos se han conectado a la red a lo largo de los años, lo que los vuelve altamente susceptibles a ataques. Estos dispositivos heredados a menudo se implementaban en redes planas, en un momento de la industria donde la necesidad de seguridad pasó a un segundo plano frente a otras prioridades, como la alta disponibilidad y el rendimiento.

Contenidos de este artículo:

Factores críticos

¿Cómo suceden estos ataques cibernéticos?

La solución

Factores críticos

La buena noticia es que la mayoría de los activos de IIoT no están expuestos directamente a Internet, lo que significa que los atacantes deben confiar en otros métodos para acceder a ellos. Para ello básicamente utilizan las mismas técnicas utilizadas en otros ataques para llegar a los activos de IIoT.

El factor más común y mayormente comprometido es el correo electrónico. Por lo que un atacante puede intentar recopilar información sobre ingenieros, gerentes de planta y desarrolladores que tienen acceso a sistemas IIoT y atacarlos con correos electrónicos de phishing. Poner en peligro una computadora propiedad de cualquiera de estos usuarios puede ser el camino más directo para poner en riesgo los activos de IIoT.

Los sistemas sin parches, las contraseñas de dispositivo simples o predeterminadas como: 1234, cisco, hola, etc. y las políticas de acceso remoto relajadas para los contratistas de mantenimiento ofrecen a los atacantes vías de acceso fáciles. Las debilidades en cualquiera de estos pueden proporcionar formas para que un atacante se mueva lateralmente y obtenga acceso.

La realidad es que las amenazas específicas de IIoT no son tan comunes. Hay amenazas que han atacado en masa a dispositivos IoT generales, como Mirai y VPNFilter. Y hay amenazas como Stuxnet, que se dirigió específicamente a los PLC. Por supuesto, estas amenazas sumamente específicas son motivo de preocupación. Pero es mucho más probable que un dispositivo IIoT sea comprometido y reconfigurado por un atacante que comprometido por un troyano o un gusano.

¿Cómo suceden estos ataques cibernéticos?

Digamos que un atacante se propone poner de rodillas una industria en particular. Él o ella comienza creando un atractivo correo electrónico de phishing con un PDF malicioso y lo envía a RR.HH. bajo la apariencia de una solicitud de empleo:

1.- El empleado responsable de monitorear las consultas laborales abre este PDF, comprometiendo inevitablemente su computadora.

2.- El atacante trabaja lateralmente a través de la red, monitoreando el tráfico de la red y escaneando los sistemas comprometidos, buscando inicios de sesión y tokens de autenticación.

3.- Sin la autenticación multifactor habilitada para el acceso, encuentran pocos problemas al hacerlo.

4.- El atacante finalmente logra comprometer un controlador de dominio, donde implementan malware utilizando un Objeto de política de grupo, comprometiendo con éxito toda la red de TI.

5.- Debido a la mala segmentación, el atacante finalmente logra llegar a la red OT.

6.- Una vez dentro, el atacante realiza un reconocimiento y marca los activos IIoT presentes.

7.- El atacante identifica los servicios vulnerables en los activos, los explota y los desconecta, deteniendo la producción y ocasionando pérdidas millonarias a la compañía.

La solución

La protección de los activos de IIoT es posiblemente una de las tareas más difíciles en materia de seguridad informática. Existe una amplia variedad de dispositivos, muchos de los cuales funcionan de manera muy personalizada y no responden bien a las interrupciones que podrían ser causadas por diversos procesos y procedimientos de seguridad.

Afortunadamente, existen varios productos de seguridad de Cisco que pueden ayudarte a proteger tu información:

- Cisco Cyber Vision brinda a los equipos de OT y a los administradores de redes una visibilidad completa de sus activos industriales y flujos de aplicaciones. Viene integrado en el equipo de red industrial de Cisco y ayuda a decodificar protocolos industriales para mapear tu red OT y detectar anomalías en los procesos o modificaciones de activos no deseadas.

- Identity Services Engine aprovecha el inventario de activos creado por Cisco Cyber Vision para crear grupos de seguridad dinámicos y aplicar automáticamente la segmentación mediante TrustSec.

- ISA3000 es un dispositivo de firewall industrial resistente que puede implementarse en entornos hostiles para hacer cumplir la segmentación de zonas, detectar intrusiones y detener las amenazas de red.

- Stealthwatch es una solución de análisis de seguridad que utiliza una combinación de modelado de comportamiento, aprendizaje automático e inteligencia de amenazas global para detectar amenazas avanzadas. Integrada con Cisco Cyber Vision, esta visibilidad se extiende profundamente dentro de la infraestructura IIoT.

- AMP para terminales se puede utilizar para proteger las estaciones de trabajo de ingeniería dentro del entorno OT.

- La autenticación multifactor de Duo se puede utilizar para evitar que un atacante obtenga acceso a los sistemas de la red mientras intenta moverse lateralmente.

- Cisco Email Security puede detectar correos electrónicos de phishing dirigidos a operadores de IIoT y otros, evitando que cargas útiles maliciosas lleguen a su objetivo previsto.

En última instancia, un enfoque en capas proporcionará una mejor seguridad. Por ejemplo, Cisco Cyber Vision puede automatizar la visibilidad de los dispositivos industriales y proteger los procesos operativos. Integrado con la cartera de seguridad de Cisco, proporciona un contexto para la creación de perfiles de dispositivos industriales en Stealthwatch y mapea patrones de comunicación para definir y hacer cumplir la política mediante la segmentación granular a través de la planta.

¿Quieres saber como Risoul puede ayudarte a identificar vulnerabilidades e identificar cual de estas soluciones necesitas? Contáctanos y/o descarga las siguientes infografías para saber más a detalle de cada solución.

Otros contenidos

- Brochure: CISCO ISA 3000

- Infografía: Reporte CISCO Benchmark 2020

Ayúdanos a saber si esta información fue de valor:

Quiero saber másTopics: Ciberseguridad, Redes Industriales, Seguridad de la red enterprise

Conoce el catálogo de productos Circutor que te mostrará algunas de las soluciones para cumplimiento de Código de Red

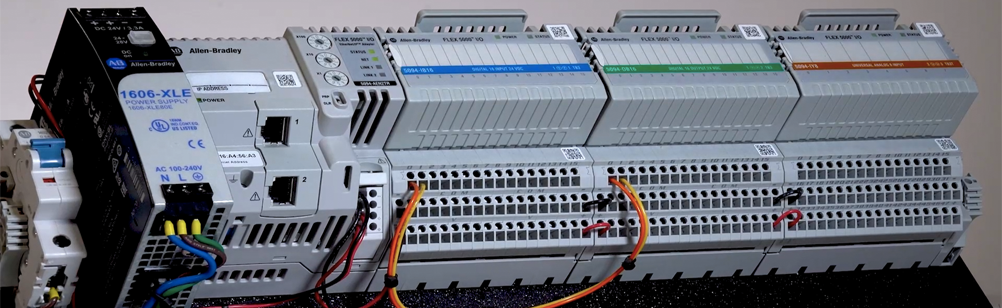

Arquitectura Integrada Información y control en tiempo real para ofrecer equipos, maquinas y fabricación inteligentes.

¡El futuro es ahora! Denso Robotics Conozca el portafolio de productos y las soluciones que afrece Denso Robotics en brazos articulados de 4, 5 y 6 ejes, para los diferentes tipos de industria.

Esta importante práctica de seguridad involucra la desactivación de circuitos eléctricos, cerrar válvulas, neutralizar temperaturas extremas y asegurar piezas móviles para que la energía peligrosa no pueda volver a ingresar mientras se da servicio al equipo.

Te invitamos a nuestro micrositio de distribucion y potencia donde encontraras gran variedad de informacion del mundo electrico industrial

Te invitamos a nuestro micrositio de Automatizacion Industrial donde encontraras gran variedad de informacion del mundo de la Automatizacion Industrial

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Redes Industriales donde encontraras gran variedad de información

Te invitamos a nuestro micrositio de Software y Visualización donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Cables y Canalizaciones donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Ciberseguridad donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Control de procesos donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Seguridad Industrial donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Sensores y Visión donde encontrarás gran variedad de información

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Suscríbete al boletín

Recibe información de nuestras marcas, promociones, eventos ¡y más!

Nunca compartiremos tu correo electrónico con alguien más y podrás desuscribirte cuando lo desees.

Código de Red

Código de Red BÚSQUEDA Y EXISTENCIA

BÚSQUEDA Y EXISTENCIA

.png)