Seguridad en la conectividad remota de tu empresa

Jun 5, 2020 10:00:00 AM La seguridad informática no es un enfoque de un solo paso, sino que debe adoptarse como un enfoque holístico de varias capas, lo cual implica que:

La seguridad informática no es un enfoque de un solo paso, sino que debe adoptarse como un enfoque holístico de varias capas, lo cual implica que:

- Ningún producto, tecnología o método es completamente infalible, por lo que es necesario implementar una solución completa.

- Dicha solución debe abordar tanto las amenazas internas como externas.

- La solución debe utilizar medios físicos, de procedimiento y electrónicos a niveles separados de sistemas de automatización y controles industriales.

A continuación te hablaremos sobre los diversos pasos a implementar para contar con una seguridad confiable en la conectividad de tu organización.

Contenidos de este artículo:

Componentes críticos para la seguridad del sistema

1. Convertidor de protocolo inalámbrica celular

2. Red

3. Internet o tipo de acceso para una conexión remota segura

4. Dispositivo que se utiliza para conectarse al activo remoto

5. Procedimiento

Componentes críticos para la seguridad del sistema

Hay varios componentes que deben abordarse para asegurar su integridad:

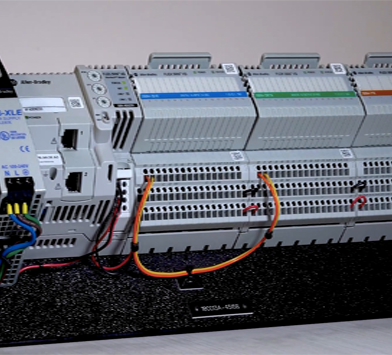

1. Convertidor de protocolo inalámbrica celular

Es el primer punto de conectividad con el sistema de control y algunas de las consideraciones más importantes al momento de elegir el convertidor de protocolo de acceso remoto industrial adecuada son:

- Posibilidad de cambiar la contraseña predeterminada a una contraseña segura.

- Uso de autenticación multifactor si es administrado por un servicio en la nube.

- Iniciación de conexión restringida solo a solicitudes salientes: se origina desde el convertidor de protocolo al servidor autenticado de la máquina o la red de la planta.

- Solo se utilizan puertos conocidos limitados.

- Todo el tráfico encriptado a través de estos puertos.

- Capacidad para separar el túnel o el canal de datos del canal de control para evitar el acceso no deseado a su máquina o máquinas de usuario final a menos que esté autorizado.

- Uso de firmware del convertidor de protocolo firmado digitalmente.

- No utiliza direcciones IP públicas estáticas.

- Se realiza una evaluación continua de seguridad de terceros (pruebas de penetración, fuzz, Achilles) para un enfoque proactivo para abordar cualquier vulnerabilidad.

2. Red

Esta parte incluye conmutadores, enrutadores y firewalls.

La red no se aplica si se usa un convertidor de protocolo celular en la red conectada.

Seguir las mejores prácticas conocidas para elegir el dispositivo correcto nos ayudará a garantizar la seguridad de la red.

Es importante utilizar herramientas que puedan mantener el cumplimiento de la configuración del dispositivo, monitorear los cambios y, lo que es más importante, notificar a la persona adecuada dentro de la organización cuando haya cualquier clase de cambios.

3. Internet o tipo de acceso para una conexión remota segura

Por ejemplo, un servidor OpenVPN o un servicio en la nube. Las consideraciones en cada caso son ligeramente diferentes ya que la conectividad OpenVPN requiere una configuración y mantenimiento significativos donde el usuario tendrá que emitir certificados de seguridad para cada dispositivo y el software del cliente deberá mantenerse actualizado.

Si se utiliza un servicio en la nube para la conectividad, entonces las siguientes consideraciones son importantes:

- Asegurarse de que la arquitectura de la aplicación está diseñada para la seguridad y para operar de forma nativa en la nube.

- Corroborar que el servicio emplea múltiples capas de seguridad dentro de las aplicaciones en la nube donde no se asume la confianza y las comunicaciones están encriptadas, incluso entre microservicios.

- Asegurarse que todos y cada uno de los datos guardados en la nube estén encriptados.

- Asegurar la implementación en diferentes regiones o incluso en varias nubes para resistir los ataques de denegación de servicio, alta disponibilidad y redundancia.

- Utilizar únicamente redes y servicios de proveedores de servicios seguros.

- Realizar auditorías de seguridad periódicas del servicio, preferiblemente por un experto en seguridad independiente.

- Asegurarse de utilizar una contraseña de un solo uso para iniciar la conexión al sistema de control.

- Usar la autenticación de dos factores basada en token (2FA) frente a la 2FA menos segura basada en SMS.

- Cifrar datos cuando se transmiten, con un cifrado no menor al AES de 256 bits.

- Utilizar un sistema que mantenga y registre ampliamente las actividades.

4. Dispositivo que se utiliza para conectarse al activo remoto

Si se trata de una PC SCADA hay que asegurarse de que:

- El firewall está habilitado.

- El sistema operativo de la máquina se encuentre actualizado.

- Se cuenta con un comprobador de virus bien establecido y conocido activo.

5. Procedimiento

Esta parte es una combinación de seguridad para la conectividad remota que consiste en asegurarse de que los procedimientos correctos para autorizar, habilitar y deshabilitar la conectividad se escriban, comprendan y promulguen dentro de la organización.

Idealmente, el servicio de acceso remoto debe emplear tecnologías que ayuden a aplicar los procedimientos, como las aprobaciones de acceso requeridas para cada solicitud de conexión.

En Risoul estamos listos para ayudarte a determinar el diseño que te ayudará a cumplir tus objetivos con ayuda de los equipos Prosoft, acércate a nosotros y platícanos sobre tu proyecto.

Ayúdanos a saber si esta información fue de valor:

Quiero saber másTopics: ProSoft, Automatizacion, visualizacion y software, Acceso remoto

Conoce el catálogo de productos Circutor que te mostrará algunas de las soluciones para cumplimiento de Código de Red

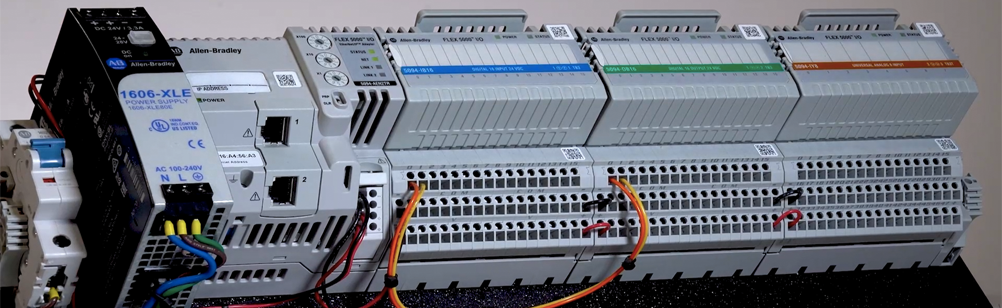

Arquitectura Integrada Información y control en tiempo real para ofrecer equipos, maquinas y fabricación inteligentes.

¡El futuro es ahora! Denso Robotics Conozca el portafolio de productos y las soluciones que afrece Denso Robotics en brazos articulados de 4, 5 y 6 ejes, para los diferentes tipos de industria.

Esta importante práctica de seguridad involucra la desactivación de circuitos eléctricos, cerrar válvulas, neutralizar temperaturas extremas y asegurar piezas móviles para que la energía peligrosa no pueda volver a ingresar mientras se da servicio al equipo.

Te invitamos a nuestro micrositio de distribucion y potencia donde encontraras gran variedad de informacion del mundo electrico industrial

Te invitamos a nuestro micrositio de Automatizacion Industrial donde encontraras gran variedad de informacion del mundo de la Automatizacion Industrial

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Control de Movimientoo donde encontraras gran variedad de informacion del mundo de los Robots Industriales

Te invitamos a nuestro micrositio de Redes Industriales donde encontraras gran variedad de información

Te invitamos a nuestro micrositio de Software y Visualización donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Cables y Canalizaciones donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Ciberseguridad donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Control de procesos donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Seguridad Industrial donde encontrarás gran variedad de información

Te invitamos a nuestro micrositio de Sensores y Visión donde encontrarás gran variedad de información

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Si te interesa conocer mas de soluciones relacionadas te invitamos a nuestro micrositios de:

Suscríbete al boletín

Recibe información de nuestras marcas, promociones, eventos ¡y más!

Nunca compartiremos tu correo electrónico con alguien más y podrás desuscribirte cuando lo desees.

Código de Red

Código de Red BÚSQUEDA Y EXISTENCIA

BÚSQUEDA Y EXISTENCIA

.png)